AAA - RADIUS

Il server Radius (Remote Authentication Dial-In User Service) è un servizio dedicato ai meccanismi di autenticazione, autorizzazione ed accounting.

Di fatto implementa un protocollo standard che permette l’autenticazione di numerose applicazioni e dispositivi di rete: modems, DSL, access points, VPNs, network ports, web servers.

Radius si occupa solo dei meccanismi AAA, non dispone di un proprio database per memorizzare le credenziali, ma può appoggiarsi a servizi esterni come LDAP, SQL, Active Directory, eDirectory o un semplice file di testo.

Negli impieghi più elementari, un elenco di nome-utente e password può essere sufficiente, ma numerose altre informazioni possono essere gestite. Ad esempio un ISP (Internet Service Provider) può usare RADUS, non solo per autenticare gli accessi alla propria rete, ma anche per definirne i parametri di funzionamento come, ad esempio, un limite di banda: in questo caso viene usata la capacità di autorizzazione del protocollo AAA.

I meccanismi di autorizzazione usati da RADIUS possono essere diversi, uno dei più frequenti è la gestione del protocollo 802.1x per l’accesso fisico alle porte (media) di una infrastruttura di rete IEEE 802 (in sostanza eternet) siano queste cablate o wireless.

Per accedere ad una rete occorre connettersi ad una porta, il classico cavo di rete oppure ad un filo ‘virtuale’ come un collegamento radio via access point.

Per garantire la sicurezza, nel caso di una rete cablata, può essere sufficiente il controllo dell’accesso ai locali dove sono presenti le prese di rete ma, nel caso del wireless, la rete si estende un modo difficilmente controllabile anche all’esterno dell’area di pertinenza.

Per il wireless i meccanismi di accesso possono essere sostanzialmente due: l’uso di una password condivisa e conosciuta (pre shared Key) o attraverso servizi di autenticazione come il RADIUS. Per usi personali / domestici una password è sufficiente, ma in situazioni più complesse, con diversi punti di accesso, sistemidi autenticazione centralizzati sono indispensabili per garantire un buon grado di sicurezza.

Uno di questi meccanismi è definito dallo standard 802.1x che non propone metodi precisi ma piuttosto una struttura di supporto architetturale che lo rende versatile. Di fatto 802.1x è diventato lo standard per l’autenticazione alle reti attraverso l’utilizzo di protocolli esistenti come EAP (Extensible Authentication Protocol).

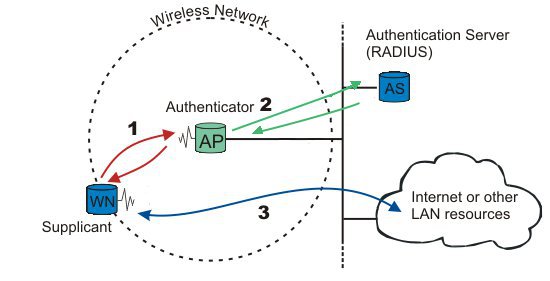

Attivando l'autenticazione, quando un nodo (WN) si connette ad una rete protetta, questo non è in grado di fare alcuna operazione, come accedere ad un DHCPo ai vari servizi. Per connettersi, il nodo invia una richiesta di autenticazione (1). La richiesta è intercettata dallo switch o dall’access point, al quale il nodo è connesso. La richiesta non può essere inoltrata direttamente al server di autenticazione (il RADIUS). Fa da tramite l’autenticatore (2): ancora lo switch o l’access point. Se l’autenticazione va a buon fine la porta alla quale il dispositivo è collegato, viene abilitata al traffico di rete (3). 802.1x, EAP ed altri protocolli definiscono nei dettagli questo meccanismo.

Attivando l'autenticazione, quando un nodo (WN) si connette ad una rete protetta, questo non è in grado di fare alcuna operazione, come accedere ad un DHCPo ai vari servizi. Per connettersi, il nodo invia una richiesta di autenticazione (1). La richiesta è intercettata dallo switch o dall’access point, al quale il nodo è connesso. La richiesta non può essere inoltrata direttamente al server di autenticazione (il RADIUS). Fa da tramite l’autenticatore (2): ancora lo switch o l’access point. Se l’autenticazione va a buon fine la porta alla quale il dispositivo è collegato, viene abilitata al traffico di rete (3). 802.1x, EAP ed altri protocolli definiscono nei dettagli questo meccanismo.

L’identità del nodo e del server di autenticazione è importante per la sicurezza, fra i diversi metodi implementati da EAP (EAP-MD5, Lightweight EAP, EAP-TLS, EAP-TTLS, Protected EAP -PEAP-, EAP-MSCHAPv2), diversi fanno uso di certificati X.509 per garantire l’identità del server e del nodo che accede alla rete, evitando attacchi del tipo men in middle, dove un dispositivo estraneo alla rete viene interposto ed usato per intercettare dati.

La soluzione 802.1x, con l’uso di RADIUS, si presta bene ad applicazioni di mobilità e l’autenticazione sui vari access point.